Идентификация литералов и строк

Уже давно

Утихло поле боя,

Но сорок тысяч

Воинов Китая

Погибли здесь,

Пожертвовав собою...

Ду Фо "Оплакиваю поражение при Чэньтао"

Казалось бы, что может быть сложного в идентификации строк? Если то, на что ссылается указатель (см. "Идентификация указателейконстант и смещений") выглядит как строка, - это и есть строка! Более того, в подавляющем большинстве случаев строки обнаруживаются и идентифицируются тривиальным просмотром дампа программы (при условии, конечно, что они не зашифрованы, но шифровка – тема отдельного разговора). Так-то, оно так, да не все столь просто!

Задача "номер один" – автоматизированное выявление строк в программе, - ведь не пролистывать же мегабайтовые дампы вручную? Существует множество алгоритмов идентификации строк. Самый простой (но не самый надежный) основан на двух следующих тезисах:

1) строка состоит из ограниченного ассортимента символов. В грубом приближении это – цифры, буквы алфавита (включая проблел), знаки препинания и служебные символы наподобие табуляции или возврата каретки;

2) строка должна состоять по крайней мере из нескольких символов.

Условимся считать минимальную длину строки равной N байтам, тогда для автоматического выявления всех строк достаточно отыскать все последовательности из N и более "строковых" символов. Весь вопрос в том, чему должна быть равна N, и какие символы включать в "строковые".

Если N мало, порядка трех-четырех байт, то мы получим очень большое количество ложных срабатываний. Напротив, когда N велико, порядка шести-восьми байт, число ложных срабатываний близко к нулю и ими можно пренебречь, но все короткие строки, например "OK", "YES", "NO" окажутся нераспознаны! Другая проблема – помимо знакоцифровых символов в строках встречаются и элементы псевдографики (особенно часты они в консольных приложениях), и всякие там "мордашки", "стрелки", "карапузики" – словом почти вся таблица ASCII.

Чем же тогда строка отличается от случайной последовательности байт? Частотный анализ бессилен – ему для нормальной работы требуется как минимум сотня байт текста, а мы говорим о строках из двух-трех символов!

Зайдем с другого конца – если в программе есть строка, значит, на нее кто-нибудь да ссылается. А раз так – можно поискать среди непосредственных значений указатель на распознанную строку. И, если он будет найден, шансы на то, что это действительно именно строка, а не случайная последовательность байт резко возрастают. Все просто, не так ли?

Просто, да не совсем! Рассмотрим следующим пример:

BEGIN

WriteLn('Hello, Sailor!');

END.

Листинг 131

Откомпилирует его любым подходящим Pascal-компилятором (например, Delphi или Free Pascal) и, загрузив откомпилированный файл в дизассемблер, пройдемся вдоль сегмента данных. Вскоре на глаза попадется следующее:

.data:00404040 unk_404040 db 0Eh ;

.data:00404041 db 48h ; H

.data:00404042 db 65h ; e

.data:00404043 db 6Ch ; l

.data:00404044 db 6Ch ; l

.data:00404045 db 6Fh ; o

.data:00404046 db 2Ch ; ,

.data:00404047 db 20h ;

.data:00404048 db 53h ; S

.data:00404049 db 61h ; a

.data:0040404A db 69h ; i

.data:0040404B db 6Ch ; l

.data:0040404C db 6Fh ; o

.data:0040404D db 72h ; r

.data:0040404E db 21h ; !

.data:0040404F db 0 ;

.data:00404050 word_404050 dw 1332h

Листинг 132

Вот она, искомая строка! (В том, что это строка – у нас никаких сомнений нет). Попробуем найти: кто на нее ссылается? В IDA Pro для этого следует нажать <ALT-I> и в поле поиска ввести смещение начала строки – "0x404041"…

Как это "ничего не найдено – Search Failed"? А что же тогда передается функции WriteLn? Может быть, это глюк IDA? Просматриваем дизассемблерный текст вручную – результат вновь нулевой.

Причина нашей неудачи в том, что в начале Pascal- строк идет байт, содержащий длину этой строки. Действительно, в дампе по смещению 0x404040

находится значение 0xE

(четырнадцать в десятичной системе исчисления). А сколько символов строке "Hello, Sailor!"? Считаем: один, два, три… четырнадцать! Вновь нажимаем <ALT-I> и ищем непосредственный операнд, равный 0x404040. И, в самом деле, находим:

.text:00401033 push 404040h

.text:00401038 push [ebp+var_4]

.text:0040103B push 0

.text:0040103D call FPC_WRITE_TEXT_SHORTSTR

.text:00401042 push [ebp+var_4]

.text:00401045 call FPC_WRITELN_END

.text:0040104A push offset loc_40102A

.text:0040104F call FPC_IOCHECK

.text:00401054 call FPC_DO_EXIT

.text:00401059 leave

.text:0040105A retn

Листинг 133

Отказывается, мало идентифицировать строку – еще, как минимум, требуется определить ее границы.

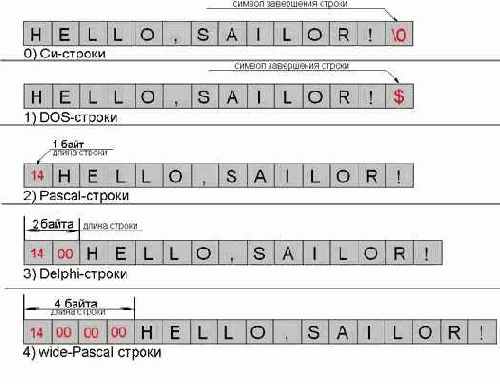

Наиболее популярны следующие типы строк: Си-строки, завершающиеся нулем; DOS-строки, завершающиеся символом "$"; Pascal-строки, предваряемые одним-, двух- или четырехбайтным полем, содержащим длину строки. Рассмотрим каждый из этих типов подробнее:

::Си-строки, так же именуемые ASCIIZ-строками (от Zero – нуль на конце) – весьма распространенный тип строк, широко использующийся в операционных системах семейств Windows и UNIX. Символ "\0" (не путать с "0") имеет специальное предназначение и трактуется по-особому – как завершитель строки. Длина ASCIIZ-строк практически ничем не ограничена – ну разве что размером адресного пространства, выделенного процессу или протяженностью сегмента. Соответственно, в Windows 9x\NT максимальный размер ASCIIZ-строки лишь немногим менее 2 гигабайт, а в Windows 3.1 и MS-DOS – около 64 килобайт. Фактическая длина ASCIIZ-строк лишь на байт длиннее исходной ASCII-строки.

Несмотря на перечисленные выше достоинства, Си-строкам присущи и некоторые недостатки. Во-первых, ASCIIZ-строка не может содержать нулевых байт, и поэтому, она не пригодна для обработки бинарных данных. Во-вторых, операции копирования, сравнения и контакции Си-строк сопряжены со значительными накладными расходами – современным процессорам не выгодно работать с отдельными байтами, – им желательно иметь дело с двойными словами. Но, увы, длина ASCIIZ-строк наперед неизвестна и ее приходится вычислять "на лету", проверяя каждый байт на символ завершения. Правда, разработчики некоторых компиляторов идут на хитрость – они завершают строку семью

нулями, - что позволяет работать с двойными словами, а это на порядок быстрее. Почему семью, а не четырьмя? Ведь в двойном слове байтов четыре! Да, верно, четыре, но подумайте, что произойдет, если последний значимый символ строки придется на первый байт двойного слова? Верно, его конец заполнят три нулевых байта, но двойное слово из-за вмешательства первого символа уже не будет равно нулю! Вот поэтому, следующему двойному слову надо предоставить еще четыре нулевых байта, тогда оно гарантировано будет равно нулю. Впрочем, семь служебных байт на каждую строку – это уже перебор!

::DOS-строки. В MS-DOS функция вывода строки воспринимает знак '$' как символ завершения, поэтому в программистских кулуарах такие строки называют "DOS-строками". Термин не совсем корректен – все остальные функции MS-DOS работают исключительно с ASCIIZ-строками! Причина выбора столь странного выбора символа-разделителя восходит к тем древнейшим временам, когда никакого графического интерфейса еще и в помине не существовало, а консольный терминал считался весьма продвинутой системой взаимодействия с пользователем. Клавиша <Enter> не могла служить завершителем строки, т.к. под час приходилось вводить в программу несколько строк сразу. Комбинации <Ctrl-Z>, или <Alt-000> так же не годились – на многих клавиатурах тех лет отсутствовали такие регистры! С другой стороны, компьютеры использовались главным образом для инженерных, а не бухгалтерских расчетов, и символ "бакса" был самым мало употребляемым символом – вот и решили использовать его для сигнализации о завершении пользователем ввода и как символ-завершитель строки. (Да, символ завершитель вводился пользователем, а не добавлялся программой, как это происходит с ASCIIZ-строками).

В настоящее время DOS- строки практически вышли из употребления и читатель вряд ли с ними столкнется…

::Pascal-строки. Pascal-строки не имеют завершающего символа, - вместо этого они предваряются специальным полем, содержащим длину этой строки. Достоинства этого подхода: – возможность хранения любых символов в строке (в том числе и нулевых байт!) и высокая скорость обработки строковых переменных. Вместо постоянной проверки каждого байта на завершающий символ, происходит лишь одно обращение к памяти – загрузка длины строки. Ну, а раз длина строки известна, можно работать не с байтами, а двойными словами – "родным" типом данных 32-разрядных процессоров. Весь вопрос в том – сколько байт отвести под поле размера. Один? Что ж, экономно, но тогда максимальная длина строки будет ограничена 255 символами, что во многих случаях оказывается явно недостаточно! Этот тип строк используют практически все Pascal-компиляторы (например, Borland Turbo Pascal, Free Pascal), поэтому-то такие строки и называют "Pascal-строками" или, если более точно, "короткими Pascal-строками".

::Delphi-строки. Осознавая очевидную смехотворность ограничения длины Pascal-строк 255 символами, разработчики Delphi расширили поле размера до двух байт, увеличив, тем самым максимально возможную длину до 65.535 символов. Хотя, такой тип строк поддерживают и другие компиляторы (тот же Free Pascal к примеру), в силу сложившейся традиции их принято именовать Delphi-строками или "Pascal-строками с двухбайтным полем размера – двухбайтными Pascal-строками".

Ограничение в шестьдесят с гаком килобайт и "ограничением" язык назвать не поворачивается. Большинство строк имеют гораздо меньшую длину, а для обработки больших массивов данных (текстовых файлов, к примеру) если куча (динамическая память) и ряд специализированных функций. Накладные же расходы (два служебных байта на каждую строковую переменную) не столь велики, чтобы их брать в расчет. Словом, Delphi-строки, сочетая в себе лучше стороны Си- и Pascal-строк (практически неограниченную длину и высокую скорость обработки соответственно), представляются самым удобным и практичным типом.

::Wide-Pascal строки. "Широкие" Pascal- строки отводят на поле размера аж четыре байта, "ограничивая" максимально возможную длину 4.294.967.295 символами или 4 гигабайтами, что даже больше того количества памяти, которое Windows NT\9x выделяют в "личное пользование" прикладному процессу! Однако за эту роскошь приходится дорого платить, отдавая каждой строке четыре "лишние" байта, три из которых в большинстве случаев будут попросту пустовать. Накладные расходы на коротких строках становятся весьма велики, поэтому, тип Wide-Pascal практически не используется.

::Комбинированные типы. Некоторые компиляторы используют комбинированный Си+Pascal тип, что позволяет им с одной стороны, достичь высокой скорости обработки строк и хранить в строках любые символы, а с другой – обеспечить совместимость с огромным количеством Си-библиотек, "заточенных" под ASCIIZ-строки. Каждая комбинированная строка принудительно завершается нулем, но этот нуль в саму строку не входит и штатные библиотеки (операторы) языка работают с ней как с Pascal-строкой. При вызове же функций Си-библиотек, компилятор передает им указатель не на истинное начало строки, а на первый символ строки.

__::Другие завершающие символы.

Рисунок 21 0х014 Осиновые типы строк

::Определение типа строк. По внешнему виду строки определить ее тип весьма затруднительно. Наличие завершающего нуля в конце строки еще не повод считать ее ASCIIZ-строкой (Pascal-компиляторы в конец строк частенько дописывают один или несколько нулей для выравнивания данных по кратным адресам), а совпадение предшествующего строке байта с ее длинной может действительно быть лишь случайным совпадением.

Грубо тип строки определяется по роду компилятора (Си или Pascal), а точно – по алгоритму обработки этой строки (т.е. анализом манипулирующего с ней кода). Рассмотрим следующий пример:

VAR

s0, s1 : String;

BEGIN

s0 :='Hello, Sailor!';

s1 :='Hello, World!';

IF s0=s1 THEN WriteLN('OK') ELSE Writeln('Woozl');

END.

Листинг 134 Пример, демонстрирующий идентификацию типа строк

Откомпилировав его компилятором Free Pascal, заглянем в сегмент данных. Там мы найдем следующую строку:

.data:00404050 aHelloWorld db 0Dh,'Hello, World!',0 ; DATA XREF: _main+2B^o

Не правда ли, она очень похожа на ASCIIZ-строку? Кому не известен используемый компилятор, тому и на ум не придет, что 0xD – это поле длины, а не символ переноса! Чтобы проверить нашу гипотезу на счет типа, перейдем по перекрестной ссылке, любезно обнаруженной IDA Pro, или самостоятельно найдем в дизассемблированном тексте непосредственный операнд 0x404050

(смещение строки).

push offset _S1 ; Передаем указатель на строку-приемник

push offset aHelloWorld ;"\rHello, World!" Передаем указатель на строку-источник

push 0FFh ; Макс. длина строки

call FPC_SHORTSTR_COPY

Так-с, указатель на строку передается функции FPC_SHORTSTR_COPY. Из прилагаемой к Free Pascal документации можно узнать, что эта функция работает с короткими Pascal - строками, стало быть, байт 0xD

никакой не символ переноса, а длина строки. А чтобы мы делали, если бы у нас отсутствовала документация на Free Pascal? (В самом же деле, невозможно раздобыть все-все-все компиляторы!). Кстати, штатная поставка IDA Pro, вплоть до версии 4.17 включительно, не содержит сигнатур FPP-библиотек и их приходится создавать самостоятельно.

В тех случаях, когда строковая функция неопознана или отсутствует ее описание, путь один – исследовать код на предмет выяснения алгоритма его работы. Ну что, засучим рукава и приступим?

FPC_SHORTSTR_COPY proc near ; CODE XREF: sub_401018+21p

arg_0 = dword ptr 8 ; Макс. длина строки

arg_4 = dword ptr 0Ch ; Исходная строка

arg_8 = dword ptr 10h ; Целевая строка

push ebp

mov ebp, esp

; Открываем кадр стека

push eax

push ecx

; Сохраняем регистры

cld

; Сбрасываем флаг направления

; т.е. заставляем команды LODS, STOS, MOVS

инкрементировать регистр-указатель

mov edi, [ebp+arg_8]

; Загружаем в регистр EDI значение аргумента arg_8 (смещение целевого буфера)

mov esi, [ebp+arg_4]

; Загружаем в регистр ESI значение аргумента arg_4 (смещение исходной строки)

xor eax, eax

; Обнуляем регистр EAX

mov ecx, [ebp+arg_0]

; Загружаем в ECX значение аргумента arg_0 (макс. допустимая длина строки)

lodsb

; Загружаем в AL первый байт исходной строки, на которую указывает регистр ESI

; и увеличиваем ESI на единицу

cmp eax, ecx

; Сравниваем первый символ строки с макс. возможной длиной строки

; Уже ясно, что первой символ строки – длина, однако, притворимся, что мы

; не знаем назначения аргумента arg_0, и продолжим анализ

jbe short loc_401168

; if (ESI[0] <= arg_0) goto loc_401168

mov eax, ecx

; Копируем в EAX значение ECX

loc_401168: ; CODE XREF: sub_401150+14j

stosb

; Записываем первый байт исходной строки в целевой буфер

; и увеличиваем EDI на единицу

cmp eax, 7

; Сравниваем длину строки с константой 0x7

jl short loc_401183

; Длина строки меньше семи байт?

; Тогда и копируем ее побайтно!

mov ecx, edi

; Загружаем в ECX значение указателя на целевой буфер, увеличенный на единицу

; (его увеличила команда STOSB при записи байта)

neg ecx

; Дополняем ECX до нуля, NEG(0xFFFF) = 1;

; ECX :=1

and ecx, 3

; Оставляем в ECX три младший бита, остальные – сбрасываем

; ECX :=1

sub eax, ecx

; Отнимаем от EAX (содержит первый байт строки) "кастрированный" ECX

repe movsb

; Копируем ECX байт из исходной строки в целевой буфер, передвигая ESI

и EDI

; В нашем случае мы копируем 1 байт

mov ecx, eax

; Теперь ECX содержит значение первого байта строки, уменьшенное на единицу

and eax, 3

; Оставляем в EAX три младший бита, остальные – сбрасываем

shr ecx, 2

; Циклическим сдвигом, делим ECX на четыре (22=4)

repe movsd

; Копируем ECX двойных байтов из ESI в EDI

; Теперь становится ясно, что ECX

– содержит длину строки, а, поскольку,

; в ECX загружается значение первого байта строки, можно с полной уверенностью

; сказать, что первый байт строки (причем именно, байт, а не слово) содержит

; длину этой строки

; Таким образом, это – короткая Pascal - строка

;

loc_401183: ; CODE XREF: sub_401150+1Cj

mov ecx, eax

; Если длина строки менее семи байт, то EAX

содержит длину строки для ее

; побайтного копирования (см. условный переход jbe short loc_401168)

; В противном случае EAX содержит остаток "хвоста" строки, который не смог

; заполнить собой последнее двойное слово

; В общем, так или иначе, в ECX загружается количество байт для копирования

repe movsb

; Копируем ECX байт из ESI в EDI

pop ecx

pop eax

; Восстанавливаем регистры

leave

; Закрываем кадр стека

retn 0Ch

FPC_SHORTSTR_COPY endp

Листинг 135

А теперь познакомимся с Си-строками, для чего нам пригодится следующий пример:

#include <stdio.h>

#include <string.h>

main()

{

char s0[]="Hello, World!";

char s1[]="Hello, Sailor!";

if (strcmp(&s0[0],&s1[0])) printf("Woozl\n"); else printf("OK\n");

}

Листинг 136

Откомпилируем его любым подходящим Си-компилятором, например, Borland C++ 5.0 (внимание – Microsoft Visual C++ для этой цели не подходит, см. "Turbo-инициализация строковых переменных"), и поищем наши строки в сегменте данных.

Долго искать не приходится – вот они:

DATA:00407074 aHelloWorld db 'Hello, World!',0 ; DATA XREF: _main+16^o

DATA:00407082 aHelloSailor db 'Hello, Sailor!',0 ; DATA XREF: _main+22^o

DATA:00407091 aWoozl db 'Woozl',0Ah,0 ; DATA XREF: _main+4F^o

DATA:00407098 aOk db 'OK',0Ah,0 ; DATA XREF: _main+5C^o

Обратите внимание: строки следуют вплотную друг к другу – каждая из них завершается символом нуля, и значение первого байта строки не совпадает с ее длиной. Несомненно, перед нами ASCIIZ-строки, однако, не мешает лишний раз убедиться в этом, тщательно проанализировав манипулирующий с ними код:

_main proc near ; DATA XREF: DATA:00407044o

var_20 = byte ptr -20h

var_10 = byte ptr -10h

push ebp

mov ebp, esp

; Открываем кадр стека

add esp, 0FFFFFFE0h

; Резервируем место для локальных переменных

mov ecx, 3

; Заносим в регистр ECX значение 0x3

lea eax, [ebp+var_10]

; Загружаем в EAX указатель на локальный буфер var_10

lea edx, [ebp+var_20]

; Загружаем в EDX указатель на локальный буфер var_20

push esi

; Сохраняем регистр ESI

; Именно сохраняем, а не передаем функции, т.к. ESI

еще не был инициализирован!

push edi

; Сохраняем регистр EDI

lea edi, [ebp+var_10]

; Загружаем в EDI указатель на локальный буфер var_10

mov esi, offset aHelloWorld ; "Hello, World!"

; IDA

распознала в непосредственном операнде смещение строки "Hello,World!"

; А если бы и не распознала – это бы сделали мы сами, основываясь на том, что:

; 1) непосредственный операнд совпадает со смещением строки

; 2) следующая команда неявно использует ESI

для косвенной адресации памяти,

; следовательно, в ESI загружается указатель

repe movsd

; Копируем ECX двойных слов из ESI в EDI

; Чему равно ECX? Оно равно 0x3

; Для перевода из двойных слов в байты умножаем 0x3 на 0x4 и получаем 0xC,

; что на байт короче копируемой строки "Hello,World!", на которую указывает ESI

movsw

; Копируем последний байт строки "Hello, World!" вместе с завершающим нулем

lea edi, [ebp+var_20]

; Загружаем в регистр EDI указатель на локальный буфер var_20

mov esi, offset aHelloSailor ; "Hello, Sailor!"

; Загружаем в регистр ESI указатель на строку "Hello, Sailor!"

mov ecx, 3

; Загружаем в ECX количество полных двойных слов в строке "Hello, Sailor!"

repe movsd

; Копируем 0x3 двойных слова

movsw

; Копируем слово

movsb

; Копируем последний завершающий байт

; // Функция сравнения строк

loc_4010AD: ; CODE XREF: _main+4Bj

mov cl, [eax]

; Загружаем в CL содержимое очередного байта строки "Hello, World!"

cmp cl, [edx]

; CL

равен содержимому очередного байта строки "Hello, Sailor!"?

jnz short loc_4010C9

; Если символы обоих строк не равны, переходим к метке loc_4010C9

test cl, cl

jz short loc_4010D8

; Регистр CL равен нулю? (В строке встретился нулевой символ?)

; если так, то прыгаем на loc_4010D8

; Теперь мы можем безошибочно определить тип строки –

; во-первых, первый байт строки содержит первый символ строки,

; а не хранит ее длину,

; во-вторых, каждый байт строки проверяется на завершающий нулевой символ

; Значит, это ASCIIZ-строки!

mov cl, [eax+1]

; Загружаем в CL следующий символ строки "Hello, World!"

cmp cl, [edx+1]

; Сравниваем его со следующим символом "Hello, Sailor!"

jnz short loc_4010C9

; Если символы не равны – закончить сравнение

add eax, 2

; Переместить указатель строки "Hello, World!" на два символа вперед

add edx, 2

; Переместить указатель строки "Hello, Sailor!" на два символа вперед

test cl, cl

jnz short loc_4010AD

; Повторять сравнение пока не будет достигнут символ-завершитель строки

loc_4010C9: ; CODE XREF: _main+35j _main+41j

jz short loc_4010D8

; см. "Идентификация if – then - else"

; // Вывод строки "Woozl"

push offset aWoozl ; format

call _printf

pop ecx

jmp short loc_4010E3

loc_4010D8: ; CODE XREF: _main+39j _main+4Dj

; // Вывод строки "OK"

push offset aOk ; format

call _printf

pop ecx

loc_4010E3: ; CODE XREF: _main+5Aj

xor eax, eax

; Функция возвращает ноль

pop edi

pop esi

; Восстанавливаем регистры

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

_main endp

Листинг 137

___строки одного типа

Turbo- инициализация строковых переменных. Не всегда, однако, различить строки так просто. Чтобы убедиться в этом, достаточно откомпилировать предыдущий пример компилятором Microsoft Visual C++, и заглянуть в полученный файл любым подходящим дизассемблером, скажем IDA Pro.

Так, переходим в секцию данных, прокручиваем ее вниз то тех пор, пока не устанет рука (а когда устанет – кирпич на Page Down!) и… Woozl! – никаких следов присутствия строк "Hello, Sailor!" и "Hello, World!". Зато обращает на себя внимание какая-то странная гряда двойных слов – смотрите:

.data:00406030 dword_406030 dd 6C6C6548h ; DATA XREF: main+6^r

.data:00406034 dword_406034 dd 57202C6Fh ; DATA XREF: main +E^r

.data:00406038 dword_406038 dd 646C726Fh ; DATA XREF: main +17^r

.data:0040603C word_40603C dw 21h ; DATA XREF: main +20^r

.data:0040603E align 4

.data:00406040 dword_406040 dd 6C6C6548h ; DATA XREF: main +2A^r

.data:00406044 dword_406044 dd 53202C6Fh ; DATA XREF: main +33^r

.data:00406048 dword_406048 dd 6F6C6961h ; DATA XREF: main +3C^r

.data:0040604C word_40604C dw 2172h ; DATA XREF: main +44^r

.data:0040604E byte_40604E db 0 ; DATA XREF: main +4F^r

Чтобы это значило? Это не указатели – они никуда не указывают, это не переменные типа int – мы не объявляли таких в программе.

Жмем <F4> для перехода в hex-режим и что мы видим? Вот они наши строки, вот они родимые:

.data:00406030 48 65 6C 6C 6F 2C 20 57-6F 72 6C 64 21 00 00 00 "Hello, World!..."

.data:00406040 48 65 6C 6C 6F 2C 20 53-61 69 6C 6F 72 21 00 00 "Hello, Sailor!.."

.data:00406050 57 6F 6F 7A 6C 0A 00 00-4F 4B 0A 00 00 00 00 00 "Woozl0..OK0....."

Хм, почему же тогда IDA Pro их посчитала двойными словами? Ответить на вопрос поможет анализ манипулирующего со строкой кода, но прежде чем приступить к его исследованию, превратим эти двойные слова в нормальную ASCIIZ - строку. (<U> для преобразования двойных слов в цепочку бестиповых байт и <A> для преобразования ее в строку). Затем подведем курсор к первой перекрестной ссылке и, нажмем <Enter>:

main proc near ; CODE XREF: start+AFp

var_20 = byte ptr -20h

var_1C = dword ptr -1Ch

var_18 = dword ptr -18h

var_14 = word ptr -14h

var_12 = byte ptr -12h

var_10 = byte ptr -10h

var_C = dword ptr -0Ch

var_8 = dword ptr -8

var_4 = word ptr -4

; Откуда взялось столько локальных переменных?!

push ebp

mov ebp, esp

; Открываем кадр стека

sub esp, 20h

; Резервируем память для локальных переменных

mov eax, dword ptr aHelloWorld ; "Hello, World!"

; Загружаем в EAX... нет, не указатель на строку "Hello, World!", а

; четыре первых байта этой строки! Теперь понятно, почему ошиблась IDA Pro

; и оригинальный код (до преобразования строки в строку) выглядел так:

; mov eax, dword_406030

; Не правда ли, не очень наглядно? И если бы, мы изучали не свою, а чужую

; программу, этот трюк дизассемблера ввел бы нас в заблуждение!

mov dword ptr [ebp+var_10], eax

; Копируем четыре первых байта строки в локальную переменную var_10

mov ecx, dword ptr aHelloWorld+4

; Загружаем байты с четвертого по восьмой строки "Hello, World!" в ECX

mov [ebp+var_C], ecx

; Копируем их в локальную переменную var_C. Но мы-то уже знаем, что это

; никакая не переменная var_C, а часть строкового буфера

mov edx, dword ptr aHelloWorld+8

; Загружаем байты с восьмого по двенадцатый строки "Hello, World!" в EDX

mov [ebp+var_8], edx

; Копируем их в локальную переменную var_8, точнее – в строковой буфер

mov ax, word ptr aHelloWorld+0Ch

; Загружаем оставшийся двух-байтовый хвост строки в AX

mov [ebp+var_4], ax

; Записываем его в локальную переменную var_4

; Итак, строка копируется по частям в следующие локальные переменные:

; int var_10; int var_0C; int var_8; short int var_4

; следовательно, на самом деле есть только одна локальная переменная –

; char var_10[14]

mov ecx, dword ptr aHelloSailor ; "Hello, Sailor!"

; Проделываем ту же самую операцию копирования над строкой "Hello, Sailor!"

mov dword ptr [ebp+var_20], ecx

mov edx, dword ptr aHelloSailor+4

mov [ebp+var_1C], edx

mov eax, dword ptr aHelloSailor+8

mov [ebp+var_18], eax

mov cx, word ptr aHelloSailor+0Ch

mov [ebp+var_14], cx

mov dl, byte_40604E

mov [ebp+var_12], dl

; Копируем строку "Hello, Sailor!" в локальную переменную char var_20[14]

lea eax, [ebp+var_20]

; Загружаем в регистр EAX указатель на локальную переменную var_20

; которая (как мы помним) содержит строку "Hello, Sailor!"

push eax ; const char *

; Передаем ее функции strcmp

; Из этого можно заключить, что var_20 – действительно хранит строку,

; а не значение типа int

lea ecx, [ebp+var_10]

; Загружаем в регистр ECX указатель на локальную переменную var_10,

; хранящую строку "Hello, World!"

push ecx ; const char *

; Передаем ее функции srtcmp

call _strcmp

add esp, 8

; strcmp("Hello, World!", "Hello, Sailor!")

test eax, eax

jz short loc_40107B

; Строки равны?

; // Вывод на экран строки "Woozl"

push offset aWoozl ; "Woozl\n"

call _printf

add esp, 4

jmp short loc_401088

; // Вывод на экран строки "OK"

loc_40107B: ; CODE XREF: sub_401000+6Aj

push offset aOk ; "OK\n"

call _printf

add esp, 4

loc_401088: ; CODE XREF: sub_401000+79j

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 138

___о поддержке строк IDA

___"\r\n\a\v\b\t\x1B"

" !\"#$%&'()*+,-./0123456789:;<=>?"

"@ABCDEFGHIJKLMNOPQRSTUVWXYZ[\\]^_"

"`abcdefghijklmnopqrstuvwxyz{|}~"

"АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ"

"абвгдежзийклмноп---¦+¦¦¬¬¦¦¬---¬"

"L+T+-+¦¦Lг¦T¦=+¦¦TTLL-г++----¦¦-"

"рстуфхцчшщъыьэюя";

___обработка строк операторами и функцими

___строки фиксированной длины

___паскль пихает строки в сегмента кода

Идентификация локальных стековых переменных

…общая масса бактерий гораздо больше, чем наша с вами суммарная масса. Бактерии - основа жизни на земле…

А.П. Капица

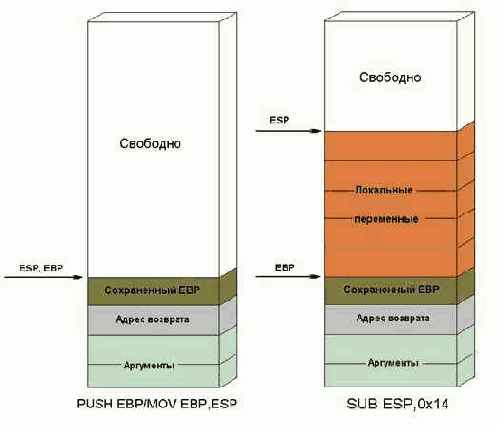

Локальные переменные размещаются в стеке

(так же называемым автоматической памятью) и удаляются оттуда вызываемой функцией по ее завершению. Рассмотрим подробнее: как это происходит. Сначала в стек затягиваются аргументы, передаваемые функции (если они есть), а сверху на них кладется адрес возврата, помещаемый туда инструкцией CALL вызывающей эту функцию. Получив управление, функция открывает кадр стека – сохраняет прежнее значение регистра EBP и устанавливает его равным регистру ESP (регистр указатель вершины стека). "Выше" (т.е. в более младших адресах) EBP находится свободная область стека, ниже – служебные данные (сохраненный EBP, адрес возврата) и аргументы.

Сохранность области стека, расположенная выше указателя вершины стека (регистра ESP), не гарантируется от затирания и искажения. Ее беспрепятственно могут использовать, например, обработчики аппаратных прерываний, вызываемые в непредсказуемом месте в непредсказуемое время. Да и использование стека самой функцией (для сохранения ль регистров или передачи аргументов) приведет к его искажению. Какой из этой ситуации выход? – принудительно переместить указатель вершины стека вверх, тем самым "занимая" данную область стека. Сохранность память, находящейся "ниже" ESP гарантируется (имеется ввиду – гарантируется от непреднамеренных искажений), - очередной вызов инструкции PUSH занесет данные на вершину стека, не затирая локальные переменные.

По окончании же своей работы, функция обязана вернуть ESP на прежнее место, иначе функция RET снимет со стека отнюдь не адрес возврата, а вообще не весь что (значение самой "верхней" локальной переменной) и передаст управление "в космос"…

Рисунок 15 0х00E Механизм размещения локальных переменных в стеке. На левой картинке показано состояние стека на момент вызова функции.

Детали технической реализации. Существует множество вариаций реализации выделения и освобождения памяти под локальные переменные. Казалось бы, чем плохо очевидное SUB ESP,xxx на входе и ADD ESP, xxx

на выходе? А вот Borland C++ (и некоторые другие компиляторы) в стремлении отличиться ото всех остальных резервируют память не уменьшением, а увеличением ESP… да, на отрицательное число (которое по умолчанию большинством дизассемблеров отображается как очень большое положительное). Оптимизирующие компиляторы при отводе небольшого количества памяти заменяют SUB

на PUSH reg, что на несколько байт короче. Последнее создает очевидные проблемы идентификации – попробуй, разберись, то ли перед нами сохранение регистров в стеке, то ли передача аргументов, то ли резервирование памяти для локальных переменных (подробнее см. "идентификация механизма выделения памяти").

Алгоритм освобождения памяти так же неоднозначен. Помимо увеличения регистра указателя вершины стека инструкцией ADD ESP, xxx

(или в особо извращенных компиляторах его увеличения на отрицательное число), часто встречается конструкция "MOV ESP, EBP". (Мы ведь помним, что при открытии кадра стека ESP копировался в EBP, а сам EBP в процессе исполнения функции не изменялся). Наконец, память может быть освобождена инструкцией POP, выталкивающей локальные переменные одну за другой в какой ни будь ненужный регистр (понятное дело, такой способ оправдывает себя лишь на небольшом количестве локальных переменных).

|

Действие |

Варианты реализации |

||

|

Резервирование памяти |

SUB ESP, xxx |

ADD ESP,–xxx |

PUSH reg |

|

Освобождение памяти |

ADD ESP, xxx |

SUB ESP,–xxx |

POP reg |

|

MOV ESP, EBP |

Идентификация механизма выделения памяти. Выделение памяти инструкциями SUB и ADD

непротиворечиво и всегда интерпретируется однозначно. Если же выделение памяти осуществляется командой PUSH, а освобождение – POP, эта конструкция становится неотличима от простого освобождения/сохранения регистров в стеке.

Ситуация серьезно осложняется тем, что в функции присутствуют и "настоящие" команды сохранения регистров, сливаясь с командами выделения памяти. Как узнать: сколько байт резервируется для локальных переменных, и резервируются ли они вообще (может, в функции локальных переменных и нет вовсе)?

Ответить на этот вопрос позволяет поиск обращений к ячейкам памяти, лежащих "выше" регистра EBP, т.е. с отрицательными относительными смещениями. Рассмотрим два примера, приведенные на листинге 110.

PUSH EBP PUSH EBP

PUSH ECX PUSH ECX

xxx xxx

xxx MOV [EBP-4],0x666

xxx xxx

POP ECX POP ECX

POP EBP POP EBP

RET RET

Листинг 110

В левом из них никакого обращения к локальным переменным не происходит вообще, а в правом наличествует конструкция "MOV [EBP-4],0x666", копирующая значение 0x666 в локальную переменную var_4. А раз есть локальная переменная, для нее кем-то должна быть выделена память. Поскольку, инструкций SUB ESP, xxx

и ADD ESP, – xxx в теле функций не наблюдается – "подозрение" падает на PUSH ECX, т.к. сохраненное содержимое регистра ECX располагается в стеке на четыре байта "выше" EBP. В данном случае "подозревается" лишь одна команда – PUSH ECX, поскольку PUSH EBP на роль "резерватора" не тянет, но как быть, если "подозреваемых" несколько?

Определить количество выделенной памяти можно по смещению самой "высокой" локальной переменной, которую удается обнаружить в теле функции. То есть, отыскав все выражения типа [EBP-xxx] выберем наибольшее смещение "xxx" – в общем случае оно равно количеству байт выделенной под локальные переменные памяти. В частностях же встречаются объявленные, но не используемые локальные переменные. Им выделяется память (хотя оптимизирующие компиляторы просто выкидывают такие переменные за ненадобностью), но ни одного обращения к ним не происходит, и описанный выше алгоритм подсчета объема резервируемой памяти дает заниженный результат.

Впрочем, эта ошибка никак не сказывается на результатах анализа программы.

Инициализация локальных переменных. Существует два способа инициализации локальных переменных: присвоение необходимого значение инструкцией MOV (например, "MOV [EBP-04], 0x666") и непосредственное заталкивания значения в стек инструкцией PUSH

( например, PUSH 0x777). Последнее позволяет выгодно комбинировать выделение памяти под локальные переменные с их инициализацией (разумеется, только в том случае, если этих переменных немного).

Популярные компиляторы в подавляющем большинстве случаев выполняют операцию инициализации с помощью MOV, а PUSH

более характер для ассемблерных извращений, встречающихся, например, в защитах в попытке сбить с толку хакера. Ну, если такой примем и собьет хакера, то только начинающего.

Размещение массивов и структур. Массивы и структуры размещаются в стеке последовательно в смежных ячейках памяти, при этом меньший индекс массива (элемент структуры) лежит по меньшему адресу, но, - внимание, - адресуется большим модулем смещения относительно регистра указателя кадра стека. Это не покажется удивительными, если вспомнить, что локальные переменные адресуются отрицательными смещениями, следовательно, [EBP-0x4] > [EBP-0x10].

Путаницу усиливает то обстоятельство, что, давая локальными переменным имена, IDA опускает знак минус. Поэтому, из двух имен, скажем, var_4 и var_10, по меньшему адресу лежит то, чей индекс больше! Если var_4 и var_10 – это два конца массива, то с непривычки возникает непроизвольное желание поместить var_4 в голову, а var_10 в "хвост" массива, хотя на самом деле все наоборот!

Выравнивание в стеке. В некоторых случаях элементы структуры, массива и даже просто отдельные переменные требуется располагать по кратным адресам. Но ведь значение указателя вершины заранее не определено и неизвестно компилятору. Как же он, не зная фактического значения указателя, сможет выполнить это требование? Да очень просто – возьмет и откинет младшие биты ESP!

Легко доказать, если младший бит равен нулю, число – четное. Чтобы быть уверенным, что значение указателя вершины стека делится на два без остатка, достаточно лишь сбросить его младший бит. Сбросив два бита, мы получим значение заведомо кратное четырем, три – восьми и т.д.

Сброс битов в подавляющем большинстве случаев осуществляется инструкцией AND. Например, "AND ESP, FFFFFFF0" дает ESP кратным шестнадцати. Как было получено это значение? Переводим "0xFFFFFFF0" в двоичный вид, получаем – "11111111 11111111 11111111 11110000". Видите четыре нуля на конце? Значит, четыре младших бита любого числа будут маскированы, и оно разделиться без остатка на 24 = 16.

___Как IDA идентифицирует локальные переменные.

Хотя с локальными переменными мы уже неоднократно встречались при изучении прошлых примеров, не помешает это сделать это еще один раз:

#include <stdio.h>

#include <stdlib.h>

int MyFunc(int a, int b)

{

int c; // Локальная переменная типа int

char x[50] // Массив (демонстрирует схему размещения массивов в памяти_

c=a+b; // Заносим в 'c' сумму аргументов 'a

и 'b'

ltoa(c,&x[0],0x10) ; // Переводим сумму 'a' и 'b' в строку

printf("%x == %s == ",c,&x[0]); // Выводим строку на экран

return c;

}

main()

{

int a=0x666; // Объявляем локальные переменные 'a' и 'b' для того, чтобы

int b=0x777; // продемонстрировать механизм их иницилизации компилятором

int c[1]; // Такие извращения понадобовились для того, чтобы запретит

// отимизирующему компилятору помещать локальную переменную

// в регистр (см. "Идентификация регистровых переменных")

// Т.к. функции printf

передается указатель на 'c', а

// указатель на регистр быть передан не может, компилятор

// вынужен оставить переменную в памяти

c[0]=MyFunc(a,b);

printf("%x\n",&c[0]);

return 0;

}

Листинг 111 Демонстрация идентификации локальных переменных

Результат компиляции компилятора Microsoft Visual C++6.0 с настройками по умолчанию должен выглядеть так:

MyFunc proc near ; CODE XREF: main+1Cp

var_38 = byte ptr -38h

var_4 = dword ptr –4

; Локальные переменные располагаются по отрицательному смещению относительно EBP,

; а аргументы функции – по положительному.

; Заметьте также, чем "выше" расположена переменная, тем больше модуль ее смещения

arg_0 = dword ptr 8

arg_4 = dword ptr 0Ch

push ebp

mov ebp, esp

; Открываем кадр стека

sub esp, 38h

; Уменьшаем значение ESP на 0x38, резервируя 0x38 байт под локальные переменные

mov eax, [ebp+arg_0]

; загружаем а EAX значение аргумента arg_0

; О том, что это аргумент, а не нечто иное, говорит его положительное

; смещение относительно регистра EBP

add eax, [ebp+arg_4]

; складываем EAX со значением аргумента arg_0

mov [ebp+var_4], eax

; А вот и первая локальная переменная!

; На то, что это именно локальная переменная, указывает ее отрицательное

; смещение относительно регистра EBP. Почему отрицательное? А посмотрите,

; как IDA определила "var_4"

; По моему личному мнению, было бы намного нагляднее если бы отрицательные

; смещения локальных переменных подчеркивались более явно.

push 10h ; int

; Передаем функции ltoa значение 0x10 (тип системы исчисления)

lea ecx, [ebp+var_38]

; Загружаем в ECX указатель на локальную переменную var_38

; Что это за переменная? Прокрутим экран дизассемблера немного вверх,

; там где содержится описание локальных переменных, распознанных IDA

; var_38 = byte ptr -38h

; var_4 = dword ptr –4

;

; Ближайшая нижняя переменная имеет смещение –4, а var_38, соответственно, -38

; Вычитая из первого последнее получаем размер var_38

; Он, как нетрудно подсчитать, будет равен 0x34

; С другой стороны, известно, что функция ltoa

ожидает указатель на char*

; Таким образом, в комментарии к var_38 можно записать "char s[0x34]"

; Это делается так: в меню "Edit" открываем подменю "Functions", а в нем –

; пункт "Stack variables" или нажимаем "горячую" комбинацию <Ctrl-K>

; Открывается окно с перечнем всех распознанных локальных переменных.

; Подводим курсор к "var_34" и нажимаем <;> для ввода повторяемого комментария

; и пишем нечто вроде "char s[0x34]". Теперь <Ctrl-Enter> для завершения ввода

; и <Esc> для закрытия окна локальных переменных.

; Все! Теперь возле всех обращений к var_34 появляется введенный нами

; комментарий

;

push ecx ; char *

; Передаем функции ltoa указатель на локальный буфер var_38

mov edx, [ebp+var_4]

; Загружаем в EDX значение локальной переменной var_4

push edx ; __int32

; Передаем значение локальной переменной var_38 функции ltoa

; На основании прототипа этой функции IDA

уже определила тип переменной – int

; Вновь нажмем <Ctrl-K> и прокомментируем var_4

call __ltoa

add esp, 0Ch

; Переводим содержимое var_4 в шестнадцатеричную систему исчисления,

; записанную в строковой форме, возвращая ответ в локальном буфере var_38

lea eax, [ebp+var_38] ; char s[0x34]

; Загружаем в EAX указатель на локальный буфер var_34

push eax

; Передаем указатель на var_34 функции printf для вывода содержимого на экран

mov ecx, [ebp+var_4]

; Копируем в ECX значение локальной переменной var_4

push ecx

; Передаем функции printf значение локальной переменной var_4

push offset aXS ; "%x == %s == "

call _printf

add esp, 0Ch

mov eax, [ebp+var_4]

; Возвращаем в EAX значение локальной переменной var_4

mov esp, ebp

; Освобождаем память, занятую локальными переменными

pop ebp

; Восстанавливаем прежнее значение EBP

retn

MyFunc endp

main proc near ; CODE XREF: start+AFp

var_C = dword ptr -0Ch

var_8 = dword ptr -8

var_4 = dword ptr –4

push ebp

mov ebp, esp

; Открываем кадр стека

sub esp, 0Ch

; Резервируем 0xC байт памяти для локальных переменных

mov [ebp+var_4], 666h

; Инициализируем локальную переменную var_4, присваивая ей значение 0x666

mov [ebp+var_8], 777h

; Инициализируем локальную переменную var_8, присваивая ей значение 0x777

; Смотрите: локальные переменные расположены в памяти в обратном порядке

; их обращения к ним! Не объявления, а именно обращения!

; Вообще-то, порядок расположения не всегда бывает именно таким, - это

; зависит от компилятора, поэтому, полагаться на него никогда не стоит!

mov eax, [ebp+var_8]

; Копируем в регистр EAX значение локальной переменной var_8

push eax

; Передаем функции MyFunc значение локальной переменной var_8

mov ecx, [ebp+var_4]

; Копируем в ECX значение локальной переменной var_4

push ecx

; Передаем MyFunc значение локальной переменной var_4

call MyFunc

add esp, 8

; Вызываем MyFunc

mov [ebp+var_C], eax

; Копируем возращенное функцией значение в локальную переменную var_C

lea edx, [ebp+var_C]

; Загружаем в EDX указатель на локальную переменную var_C

push edx

; Передаем функции printf указатель на локальную переменную var_C

push offset asc_406040 ; "%x\n"

call _printf

add esp, 8

xor eax, eax

; Возвращаем нуль

mov esp, ebp

; Освобожаем память, занятую локальными переменными

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 112

Не очень сложно, правда? Что ж, тогда рассмотрим результат компиляции этого примера компилятором Borland C++ 5.0 – это будет немного труднее!

MyFunc proc near ; CODE XREF: _main+14p

var_34 = byte ptr -34h

; Смотрите, - только одна локальная переменная! А ведь мы объявляли целых три...

; Куда же они подевались?! Это хитрый компилятор поместил их в регистры, а не стек

; для более быстрого к ним обращения

; (подробнее см. "Идентификация регистровых и временных переменных")

push ebp

mov ebp, esp

; Открываем кадр стека

add esp, 0FFFFFFCC

; Резервируем... нажимаем <-> в IDA, превращая число в знаковое, получаем "–34"

; Резервируем 0x34 байта под локальные переменные

; Обратите внимание: на этот раз выделение памяти осуществляется не SUB, а ADD!

push ebx

; Сохраняем EBX в стеке или выделяем память локальным переменным?

; Поскольку память уже выделена инструкцией ADD, то в данном случае

; команда PUSH действительно сохраняет регистр в стеке

lea ebx, [edx+eax]

; А этим хитрым сложением мы получаем сумму EDX

и EAX

; Поскольку, EAX и EDX не инициализировались явно, очевидно, через них

; были переданы аргументы (см. "Идентификация аргументов функций")

push 10h

; Передаем функции ltoa выбранную систему исчисления

lea eax, [ebp+var_34]

; Загружаем в EAX указатель на локальный буфер var_34

push eax

; Передаем функции ltoa указатель на буфер для записи результата

push ebx

; Передаем сумму (не указатель!) двух аргументов функции MyFunc

call _ltoa

add esp, 0Ch

lea edx, [ebp+var_34]

; Загружаем в EDX указатель на локальный буфер var_34

push edx

; Передаем функции printf указатель на локальный буфер var_34, содержащий

; результат преобразования суммы аргументов MyFunc

в строку

push ebx

; Передаем сумму аргументов функции MyFunc

push offset aXS ; format

call _printf

add esp, 0Ch

mov eax, ebx

; Возвращаем сумму аргументов в EAX

pop ebx

; Выталкиваем EBX из стека, восстанавливая его прежнее значение

mov esp, ebp

; Освобождаем память, занятную локальными переменными

pop ebp

; Закрываем кадр стека

retn

MyFunc endp

; int __cdecl main(int argc,const char **argv,const char *envp)

_main proc near ; DATA XREF: DATA:00407044o

var_4 = dword ptr –4

; IDA

распознала по крайней мере одну локальную переменную –

; возьмем это себе на заметку.

argc = dword ptr 8

argv = dword ptr 0Ch

envp = dword ptr 10h

push ebp

mov ebp, esp

; Открываем кадр стека

push ecx

push ebx

push esi

; Сохраняем регистры в стеке

mov esi, 777h

; Помещаем в регистр ESI значение 0x777

mov ebx, 666h

; Помещаем в регистр EBX значение 0x666

mov edx, esi

mov eax, ebx

; Передаем функции MyFunc аргументы через регистры

call MyFunc

; Вызываем MyFunc

mov [ebp+var_4], eax

; Копируем результат, возвращенный функцией MyFunc

в локальную переменную var_4

; Стоп! Какую такую локальную переменную?! А кто под нее выделял память?!

; Не иначе – как из одна команд PUSH. Только вот какая?

; Смотрим на смещение переменной – она лежит на четыре байта выше EBP, а эта

; область памяти занята содержимым регистра, сохраненного первым PUSH,

; следующим за открытием кадра стека.

; (Соответственно, второй PUSH кладет значение регистра по смещению –8 и т.д.)

; А первой была команда PUSH ECX, - следовательно, это не никакое не сохранение

; регистра в стеке, а резервирование памяти под локальную переменную

; Поскольку, обращений к локальным переменным var_8 и var_C не наблюдается,

; команды PUSH EBX и PUSH ESI, по-видимому, действительно сохраняют регистры

lea ecx, [ebp+var_4]

; Загружаем в ECX указатель на локальную переменную var_4

push ecx

; Передаем указатель на var_4 функции printf

push offset asc_407081 ; format

call _printf

add esp, 8

xor eax, eax

; Возвращаем в EAX нуль

pop esi

pop ebx

; Восстанавливаем значения регистров ESI

и EBX

pop ecx

; Освобождаем память, выделенную локальной переменной var_4

pop ebp

; Закрываем кадр стека

retn

_main endp

Листинг 113

__дописать модификация локальной переменной из другого потока

FPO - Frame Pointer Omission Традиционно для адресации локальных переменных используется регистр EBP. Учитывая, что регистров общего назначения всего семь, "насовсем" отдавать один из них локальным переменным очень не хочется. Нельзя найти какое-нибудь другое, более элегантное решение?

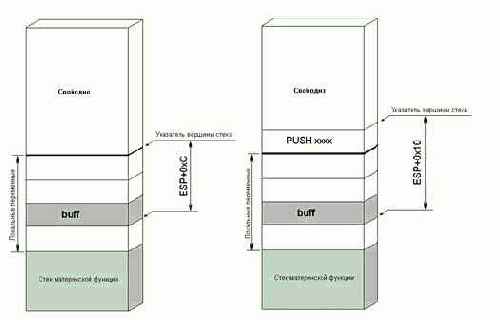

Хорошенько подумав, мы придем к выводу, что отдельный регистр для адресации локальных переменных вообще не нужен, - достаточно (не без ухищрений, правда) одного лишь ESP – указателя стека.

Единственная проблема – плавающий кадр стека. Пусть после выделения памяти под локальные переменные ESP указывает на вершину выделенного региона. Тогда, переменная buff

(см. рис 17) окажется расположена по адресу ESP+0xC. Но стоит занести что-нибудь в стек (аргумент вызываемой функции или регистр на временное сохранение), как кадр "уползет" и buff окажется расположен уже не по ESP+0xC, а – ESP+0x10!

Рисунок 17 0х004 Адресация локальных переменных через регистр ESP приводит к образованию плавающего кадра стека

Современные компиляторы умеют адресовать локальные переменные через ESP, динамически отслеживая его значение (правда, при условии, что в теле функции нет хитрых ассемблерных вставок, изменяющих значение ESP непредсказуемым образом).

Это чрезвычайно затрудняет изучение кода, поскольку теперь невозможно, ткнув пальцем в произвольное место кода, определить к какой именно локальной переменной происходит обращение, - приходится "прочесывать" всю функцию целиком, внимательно следя за значением ESP (и нередко впадая при этом в грубые ошибки, пускающие всю работу насмарку).

К счастью, дизассемблер IDA умеет обращаться с такими переменными, но хакер тем и отличается от простого смертного, что никогда всецело не полагается на автоматику, а сам

стремиться понять, как это работает!

Рассмотрим наш старый добрый simple.c, откомпилировав его с ключом "/O2" – оптимизация по скорости. Тогда компилятор будет стремиться использовать все регистры и адресовать локальные переменные через ESP, что нам и надо.

>cl sample.c /O2

00401000: 83 EC 64 sub esp,64h

Выделяем память для локальных переменных. Обратите внимание – теперь уже нет команд PUSH EBP\MOV EBP,ESP!

00401003: A0 00 69 40 00 mov al,[00406900] ; mov al,0

00401008: 53 push ebx

00401009: 55 push ebp

0040100A: 56 push esi

0040100B: 57 push edi

Сохраняем регистры

0040100C: 88 44 24 10 mov byte ptr [esp+10h],al

Заносим в локальную переменную [ESP+0x10] (назовем ее buff) значение ноль

00401010: B9 18 00 00 00 mov ecx,18h

00401015: 33 C0 xor eax,eax

00401017: 8D 7C 24 11 lea edi,[esp+11h]

Устанавливаем EDI на локальную переменную [ESP+0x11] (неинициализированный хвост buff)

0040101B: 68 60 60 40 00 push 406060h ; "Enter password"

Заносим в стек смещение строки "Enter password". Внимание! Регистр ESP теперь уползает на 4 байта "вверх"

00401020: F3 AB rep stos dword ptr [edi]

00401022: 66 AB stos word ptr [edi]

00401024: 33 ED xor ebp,ebp

00401026: AA stos byte ptr [edi]

Обнуляем буфер

00401027: E8 F4 01 00 00 call 00401220

Вывод строки "Enter password" на экран. Внимание!

Аргументы все еще не вытолкнуты из стека!

0040102C: 68 70 60 40 00 push 406070h

Заносим в стек смещение указателя на указатель stdin. Внимание! ESP еще уползает на четыре байта вверх.

00401031: 8D 4C 24 18 lea ecx,[esp+18h]

Загружаем в ECX указатель на переменную [ESP+0x18]. Еще один буфер? Да как бы не так! Это уже знакомая нам переменная [ESP+0x10], но "сменившая облик" за счет изменения ESP. Если из 0x18

вычесть 8 байт на которые уполз ESP – получим 0x10, - т.е. нашу старую знакомую – [ESP+0x10]!

Крохотную процедуру из десятка строк "проштудировать" несложно, но вот на программе в миллион строк можно и лапти скинуть! Или… воспользоваться IDA. Посмотрите на результат ее работы:

.text:00401000 main proc near ; CODE XREF: start+AFvp

.text:00401000

.text:00401000 var_64 = byte ptr -64h

.text:00401000 var_63 = byte ptr -63h

IDA обнаружила две локальные переменные, расположенные относительно кадра стека по смещениям 63 и 64, оттого и названных соответственно: var_64 и var_63.

.text:00401000 sub esp, 64h

.text:00401003 mov al, byte_0_406900

.text:00401008 push ebx

.text:00401009 push ebp

.text:0040100A push esi

.text:0040100B push edi

.text:0040100C mov [esp+74h+var_64], al

IDA автоматически подставляет имя локальной переменной к ее смещению в кадре стека

.text:00401010 mov ecx, 18h

.text:00401015 xor eax, eax

.text:00401017 lea edi, [esp+74h+var_63]

Конечно, IDA не смогла распознать инициализацию первого байта буфера и ошибочно приняла его за отдельную переменную, – но это не ее вина, а компилятора! Разобраться – сколько переменных тут в действительности может только человек!

.text:0040101B push offset aEnterPassword ; "Enter password:"

.text:00401020 repe stosd

.text:00401022 stosw

.text:00401024 xor ebp, ebp

.text:00401026 stosb

.text:00401027 call sub_0_401220

.text:0040102C push offset off_0_406070

.text:00401031 lea ecx, [esp+7Ch+var_64]

Обратите внимание – IDA правильно распознала обращение к нашей переменной, хотя ее смещение – 0x7C – отличается от 0x74!

Идентификация математических операторов

"…если вы обессилены, то не удивительно, что вся ваша жизнь -- не развлечение. У вас… так много вычислений, расчетов, которые необходимо сделать в вашей жизни, что она просто не может быть развлечением."

Ошо "Пустая Лодка"

Беседы по высказываниям Чжуан Цзы

Идентификация оператора "+". В общем случае оператор "+" транслируется либо в машинную инструкцию ADD, "перемалывающую" целочисленные операнды, либо в инструкцию FADDx, обрабатывающую вещественные значения. Оптимизирующие компиляторы могут заменять "ADD xxx, 1" более компактной командой "INC xxx", а конструкцию "c = a + b + const" транслировать в машинную инструкцию "LEA c, [a + b + const]". Такой трюк позволяет одним махом складывать несколько переменных, возвратив полученную сумму в любом регистре общего назначения, – не обязательно в левом слагаемом как это требует мнемоника команды ADD. Однако, "LEA" не может быть непосредственно декомпилирована в оператор "+", поскольку она используется не только для оптимизированного сложения (что, в общем-то, побочный продукт ее деятельности), но и по своему непосредственному назначению – вычислению эффективного смещения. (подробнее об этом см. "Идентификация констант и смещений", "Идентификация типов"). Рассмотрим следующий пример:

main()

{

int a, b,c;

c = a + b;

printf("%x\n",c);

c=c+1;

printf("%x\n",c);

}

Листинг 204 Демонстрация оператора "+"

Результат его компиляции компилятором Microsoft Visual C++ 6.0 с настройками по умолчанию должен выглядеть так:

main proc near ; CODE XREF: start+AFp

var_c = dword ptr -0Ch

var_b = dword ptr -8

var_a = dword ptr -4

push ebp

mov ebp, esp

; Открываем кадр стека

sub esp, 0Ch

; Резервируем память для локальных переменных

mov eax, [ebp+var_a]

; Загружаем в EAX значение переменной var_a

add eax, [ebp+var_b]

; Складываем EAX со значением переменной var_b

и записываем результат в EAX

mov [ebp+var_c], eax

; Копируем сумму var_a

и var_b в переменную var_c, следовательно:

; var_c = var_a + var_b

mov ecx, [ebp+var_c]

push ecx

push offset asc_406030 ; "%x\n"

call _printf

add esp, 8

; printf("%x\n", var_c)

mov edx, [ebp+var_c]

; Загружаем в EDX значение переменной var_c

add edx, 1

; Складываем EDX со значением 0х1, записывая результат в EDX

mov [ebp+var_c], edx

; Обновляем var_c

; var_c = var_c +1

mov eax, [ebp+var_c]

push eax

push offset asc_406034 ; "%x\n"

call _printf

add esp, 8

; printf("%\n",var_c)

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 205

А теперь посмотрим, как будет выглядеть тот же самый пример, скомпилированный с ключом "/Ox" (максимальная оптимизация):

main proc near ; CODE XREF: start+AFp

push ecx

; Резервируем место для одной локальной переменной

; (компилятор посчитал, что три переменные можно ужать в одну и это дейст. так)

mov eax, [esp+0]

; Загружаем в EAX значение переменной var_a

mov ecx, [esp+0]

; Загружаем в EAX значение переменной var_b

; (т.к .переменная не инициализирована загружать можно откуда угодно)

push esi

; Сохраняем регистр ESI в стеке

lea esi, [ecx+eax]

; Используем LEA для быстрого сложения ECX и EAX с последующей записью суммы

; в регистр ESI

; "Быстрое сложение" следует понимать не в смысле, что команда LEA выполняется

; быстрее чем ADD, - количество тактов той и другой одинаково, но LEA

; позволяет избавиться от создания временной переменной для сохранения

; промежуточного результата сложения, сразу направляя результат в ESI

; Таким образом, эта команда декомпилируется как

; reg_ESI = var_a + var_b

push esi

push offset asc_406030 ; "%x\n"

call _printf

; printf("%x\n", reg_ESI)

inc esi

; Увеличиваем ESI на единицу

; reg_ESI = reg_ESI + 1

push esi

push offset asc_406034 ; "%x\n"

call _printf

add esp, 10h

; printf("%x\n", reg_ESI)

pop esi

pop ecx

retn

main endp

Листинг 206

Остальные компиляторы (Borland C++, WATCOM C) генерируют приблизительно идентичный код, поэтому, приводить результаты бессмысленно – никаких новых "изюминок" они в себе не несут.

Идентификация оператора "–". В общем случае оператор "– " транслируется либо в машинную инструкцию SUB

(если операнды – целочисленные значения), либо в инструкцию FSUBx (если операнды – вещественные значения). Оптимизирующие компиляторы могут заменять "SUB xxx, 1" более компактной командой "DEC xxx", а конструкцию "SUB a, const" транслировать в "ADD a, -const", которая ничуть не компактнее и ни сколь не быстрей (и та, и другая укладываться в один так), однако, хозяин (компилятор) – барин. Покажем это на следующем примере:

main()

{

int a,b,c;

c = a - b;

printf("%x\n",c);

c = c - 10;

printf("%x\n",c);

}

Листинг 207 Демонстрация идентификации оператора "-"

Не оптимизированный вариант будет выглядеть приблизительно так:

main proc near ; CODE XREF: start+AFp

var_c = dword ptr -0Ch

var_b = dword ptr -8

var_a = dword ptr -4

push ebp

mov ebp, esp

; Открываем кадр стека

sub esp, 0Ch

; Резервируем память под локальные переменные

mov eax, [ebp+var_a]

; Загружаем в EAX значение переменной var_a

sub eax, [ebp+var_b]

; Вычитаем из var_a

значением переменной var_b, записывая результат в EAX

mov [ebp+var_c], eax

; Записываем в var_c

разность var_a и var_b

; var_c = var_a – var_b

mov ecx, [ebp+var_c]

push ecx

push offset asc_406030 ; "%x\n"

call _printf

add esp, 8

; printf("%x\n", var_c)

mov edx, [ebp+var_c]

; Загружаем в EDX значение переменной var_c

sub edx, 0Ah

; Вычитаем из var_c

значение 0xA, записывая результат в EDX

mov [ebp+var_c], edx

; Обновляем var_c

; var_c = var_c – 0xA

mov eax, [ebp+var_c]

push eax

push offset asc_406034 ; "%x\n"

call _printf

add esp, 8

; printf("%x\n",var_c)

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 208

А теперь рассмотрим оптимизированный вариант того же примера:

main proc near ; CODE XREF: start+AFp

push ecx

; Резервируем место для локальной переменной var_a

mov eax, [esp+var_a]

; Загружаем в EAX значение локальной переменной var_a

push esi

; Резервируем место для локальной переменной var_b

mov esi, [esp+var_b]

; Загружаем в ESI значение переменной var_b

sub esi, eax

; Вычитаем из var_a

значение var_b, записывая результат в ESI

push esi

push offset asc_406030 ; "%x\n"

call _printf

; printf("%x\n", var_a – var_b)

add esi, 0FFFFFFF6h

; Добавляем

к ESI (разности var_a и

var_b) значение 0хFFFFFFF6

; Поскольку, 0xFFFFFFF6 == -0xA, данная строка кода выглядит так:

; ESI = (var_a – var_b) + (– 0xA) = (var_a – var_b) – 0xA

push esi

push offset asc_406034 ; "%x\n"

call _printf

add esp, 10h

; printf("%x\n", var_a – var_b – 0xA)

pop esi

pop ecx

; Закрываем кадр стека

retn

main endp

Листинг 209

Остальные компиляторы (Borland, WATCOM) генерируют практически идентичный код, поэтому здесь не рассматриваются.

Идентификация оператора "/". В общем случае оператор "/" транслируется либо в машинную инструкцию "DIV" (беззнаковое целочисленное деление), либо в "IDIV" (целочисленное деление со знаком), либо в "FDIVx" (вещественное деление).

Если делитель кратен степени двойки, то "DIV" заменяется на более быстродействующую инструкцию битового сдвига вправо "SHR a, N", где a – делимое, а N – показатель степени с основанием два.

Несколько сложнее происходит быстрое деление знаковых чисел. Совершенно недостаточно выполнить арифметический сдвиг вправо (команда арифметического сдвига вправо SAR

заполняет старшие биты с учетом знака числа), ведь если модуль делимого меньше модуля делителя, то арифметический сдвиг вправо сбросит все значащие биты в "битовую корзину", в результате чего получиться 0xFFFFFFFF, т.е. –1, в то время как правильный ответ – ноль. Вообще же, деление знаковых чисел арифметическим сдвигом вправо дает округление в большую сторону, что совсем не входит в наши планы. Для округления знаковых чисел в меньшую сторону необходимо перед выполнением сдвига добавить к делимому число , где N

– количество битов, на которые сдвигается число при делении. Легко видеть, что это приводит к увеличению всех сдвигаемых битов на единицу и переносу в старший разряд, если хотя бы один из них не равен нулю.

Следует отметить: деление очень медленная операция, гораздо более медленная чем умножение (выполнение DIV

может занять свыше 40 тактов, в то время как MUL обычно укладываться в 4), поэтому, продвинутые оптимизирующие компиляторы заменяют деление умножением. Существует множество формул подобных преобразований, вот, например, она (самая популярная из них):

, где N – разрядность числа. Выходит, грань между умножением и делением очень тока, а их идентификация довольно сложна. Рассмотрим следующий пример:

main()

{

int a;

printf("%x %x\n",a / 32, a / 10);

}

Листинг 210 Идентификация оператора "/"

Результат его компиляции компилятором Microsoft Visual C++ с настройками по умолчанию должен выглядеть так:

main proc near ; CODE XREF: start+AFp

var_a = dword ptr -4

push ebp

mov ebp, esp

; Открываем кадр стека

push ecx

; Резервируем память для локальной переменной

mov eax, [ebp+var_a]

; Копируем в EAX значение переменной var_a

cdq

; Расширяем EAX до четверного слова EDX:EAX

mov ecx, 0Ah

; Заносим в ECX значение 0xA

idiv ecx

; Делим (учитывая знак) EDX:EAX

на 0xA, занося частное в EAX

; EAX = var_a / 0xA

push eax

; Передаем результат вычислений функции printf

mov eax, [ebp+var_a]

; Загружаем в EAX значение var_a

cdq

; Расширяем EAX до четверного слова EDX:EAX

and edx, 1Fh

; Выделяем пять младших бит EDX

add eax, edx

; Складываем знак числа для выполнения округления отрицательных значений

; в меньшую сторону

sar eax, 5

; Арифметический сдвиг вправо на 5 позиций

; эквивалентен делению числа на 25 = 32

; Таким образом, последние четыре инструкции расшифровываются как:

; EAX = var_a / 32

; Обратите внимание: даже при выключенном режиме оптимизации компилятор

; оптимизировал деление

push eax

push offset aXX ; "%x %x\n"

call _printf

add esp, 0Ch

; printf("%x %x\n", var_a / 0xA, var_a / 32)

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 211

А теперь, засучив рукава и глотнув пустырника (или валерьянки) рассмотрим оптимизированный вариант того же примера:

main proc near ; CODE XREF: start+AFp

push ecx

; Резервируем память для локальной переменной var_a

mov ecx, [esp+var_a]

; Загружаем в ECX значение переменной var_a

mov eax, 66666667h

; Так, что это за зверское число?!

; В исходном коде ничего подобного и близко не было!

imul ecx

; Умножаем это зверское число на переменную var_a

; Обратите внимание: именно умножаем, а не делим.

; Однако притворимся на время, что у нас нет исходного кода примера, потому

; ничего странного в операции умножения мы не видим

sar edx, 2

; Выполняем арифметический сдвиг всех битов EDX

на две позиции вправо, что

; в первом приближении эквивалентно его делению на 4

; Однако ведь в EDX находятся старшее двойное слово результата умножения!

; Поэтому, три предыдущих команды фактически расшифровываются так:

; EDX = (66666667h * var_a) >> (32 + 2) = (66666667h * var_a) / 0x400000000

;

; Понюхайте эту строчку – не пахнет ли паленым? Как так не пахнет?! Смотрите:

; (66666667h * var_a) / 0x400000000 = var_a * 66666667h / 0x400000000 =

; = var_a * 0,10000000003492459654808044433594

; Заменяя по всем правилам математики умножение на деление и одновременно

; выполняя округление до меньшего целого получаем:

; var_a * 0,1000000000 = var_a * (1/0,1000000000) = var_a/10

;

; Согласитесь, от такого преобразования код стал намного понятнее!

; Как можно распознать такую ситуацию в чужой программе, исходный текст которой

; неизвестен? Да очень просто – если встречается умножение, а следом за ним

; сдвиг вправо, обозначающий деление, то каждый нормальный математик сочтет

; своим долгом такую конструкцию сократить, по методике показанной выше!

mov eax, edx

; Копируем полученное частное в EAX

shr eax, 1Fh

; Сдвигаем на 31 позицию вправо

add edx, eax

; Складываем: EDX = EDX + (EDX >> 31)

; Чтобы это значило? Нетрудно понять, что после сдвига EDX

на 31 бит вправо

; в нем останется лишь знаковый бит числа

; Тогда – если число отрицательно, мы добавляем к результату деления один,

; округляя его в меньшую сторону. Таким образом, весь этот хитрый код

; обозначает ни что иное как тривиальную операцию знакового деления:

; EDX = var_a / 10

; Не слишком ли много кода для одного лишь деления? Конечно, программа

; здорово "распухает", зато весь этот код выполняется всего лишь за 9 тактов,

; в то время как в не оптимизированном варианте аж за 28!

; /* Измерения проводились на процессоре CLERION

с ядром P6, на других

; процессорах количество тактов может отличается */

; Т.е. оптимизация дала более чем трехкратный выигрыш, браво Microsoft!

mov eax, ecx

; Вспомним: что находится в ECX? Ох, уж эта наша дырявая память, более дырявая

; чем дуршлаг без дна… Прокручиваем экран дизассемблера вверх. Ага, в ECX

; последний раз разгружалось значение переменной var_a

push edx

; Передаем функции printf результат деления var_a

на 10

cdq

; Расширяем EAX (var_a) до четверного слова EDX:EAX

and edx, 1Fh

; Выбираем младшие 5 бит регистра EDX, содержащие знак var_a

add eax, edx

; Округляем до меньшего

sar eax, 5

; Арифметический сдвиг на 5 эквивалентен делению var_a на 32

push eax

push offset aXX ; "%x %x\n"

call _printf

add esp, 10h

; printf("%x %x\n", var_a / 10, var_a / 32)

retn

main endp

Листинг 212

Ну, а другие компиляторы, насколько они продвинуты в плане оптимизации? Увы, ни Borland, ни WATCOM не умеют заменять деление более быстрым умножением для чисел отличных от степени двойки. В подтверждении тому рассмотрим результат компиляции того же примера компилятором Borland C++:

_main proc near ; DATA XREF: DATA:00407044o

push ebp

mov ebp, esp

; Открываем кадр стека

push ebx

; Сохраняем EBX

mov eax, ecx

; Копируем в EAX содержимое неинициализированной регистровой переменной ECX

mov ebx, 0Ah

; Заносим в EBX значение 0xA

cdq

; Расширяем EAX до четверного слова EDX:EAX

idiv ebx

; Делим ECX на 0xA (долго делим – тактов 20, а то и больше)

push eax

; Передаем полученное значение функции printf

test ecx, ecx

jns short loc_401092

; Если делимое не отрицательно, то переход на loc_401092

add ecx, 1Fh

; Если делимое положительно, то добавляем к нему 0x1F для округления

loc_401092: ; CODE XREF: _main+11j

sar ecx, 5

; Сдвигом на пять позиций вправо делим число на 32

push ecx

push offset aXX ; "%x %x\n"

call _printf

add esp, 0Ch

; printf("%x %x\n", var_a / 10, var_a / 32)

xor eax, eax

; Возвращаем ноль

pop ebx

pop ebp

; Закрываем кадр стека

retn

_main endp

Листинг 213

Идентификация оператора "%". Специальной инструкции для вычисления остатка в наборе команд микропроцессоров серии 80x86 нет, - вместо этого остаток вместе с частным возвращается инструкциями деления DIV, IDIV

и FDIVx

(см. идентификация оператора "/").

Если делитель представляет собой степень двойки (2N = b), а делимое беззнаковое число, то остаток будет равен N младшим битам делимого числа. Если же делимое – знаковое, необходимо установить все биты, кроме первых N равными знаковому биту для сохранения знака числа. Причем, если N первых битов равно нулю, все биты результата должны быть сброшены независимо от значения знакового бита.

Таким образом, если делимое – беззнаковое число, то выражение a % 2N

транслируется в конструкцию: "AND a, N", в противном случае трансляция становится неоднозначна – компилятор может вставлять явную проверку на равенство нулю с ветвлением, а может использовать хитрые математические алгоритмы, самый популярный из которых выглядит так: DEC x\ OR x, -N\ INC x. Весь фокус в том, что если первые N бит числа x равны нулю, то все биты результата кроме старшего, знакового бита, будут гарантированно равны одному, а OR x, -N

принудительно установит в единицу и старший бит, т.е. получится значение, равное, –1. А INC –1 даст ноль! Напротив, если хотя бы один из N младших битов равен одному, заема из старших битов не происходит и INC x

возвращает значению первоначальный результат.

Продвинутые оптимизирующие компиляторы могут путем сложных преобразований заменять деление на ряд других, более быстродействующих операций. К сожалению, алгоритмов для быстрого вычисления остатка для всех делителей не существует и делитель должен быть кратен , где k и t – некоторые целые числа.

Тогда остаток можно вычислить по следующей формуле:

Да, эта формула очень сложна и идентификация оптимизированного оператора "%" может быть весьма и весьма непростой, особенно учитывая патологическую любовь оптимизаторов к изменению порядка команд.

Рассмотрим следующий пример:

main()

{

int a;

printf("%x %x\n",a % 16, a % 10);

}

Листинг 214 Идентификация оператора "%"

Результат его компиляции компилятором Microsoft Visual C++ с настройками по умолчанию должен выглядеть так:

main proc near ; CODE XREF: start+AFp

var_4 = dword ptr -4

push ebp

mov ebp, esp

; Открываем кадр стека

push ecx

; Резервируем память для локальной переменной

mov eax, [ebp+var_a]

; Заносим в EAX значение переменной var_a

cdq

; Расширяем EAX до четвертного слова EDX:EAX

mov ecx, 0Ah

; Заносим в ECX значение 0xA

idiv ecx

; Делим EDX:EAX

(var_a) на ECX (0xA)

push edx

; Передаем остаток от деления var_a на 0xA функции printf

mov edx, [ebp+var_a]

; Заносим в EDX значение переменной var_a

and edx, 8000000Fh

; "Вырезаем" знаковый бит и четыре младших бита числа

; в четырех младших битах содержится остаток от деления EDX

на 16

jns short loc_401020

; Если число не отрицательно, то прыгаем на loc_401020

dec edx

or edx, 0FFFFFFF0h

inc edx

; Последовательность сия, как говорилось выше характера для быстрого

; расчета отставка знакового числа

; Следовательно, последние шесть инструкций расшифровываются как:

; EDX = var_a % 16

loc_401020: ; CODE XREF: main+19j

push edx

push offset aXX ; "%x %x\n"

call _printf

add esp, 0Ch

; printf("%x %x\n",var_a % 0xA, var_a % 16)

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 215

Любопытно, что оптимизация не влияет на алгоритм вычисления остатка.

Увы, ни Microsoft Visual C++, ни остальные известные мне компиляторы не умеют вычислять остаток умножением.

Идентификация оператора "*".

В общем случае оператор "*" транслируется либо в машинную инструкцию "MUL" (беззнаковое целочисленное умножение), либо в "IMUL" (целочисленное умножение со знаком), либо в "FMULx" (вещественное умножение). Если один из множителей кратен степени двойки, то "MUL" ("IMUL") обычно заменяется командой битового сдвига влево "SHL" или инструкцией "LEA", способной умножать содержимое регистров на 2, 4 и 8. Обе последних команды выполняются за один такт, в то время как MUL

требует в зависимости от модели процессора от двух до девяти тактов. К тому же LEA

за тот же такт успевает сложить результат умножение с содержимым регистра общего назначения и/или константой в придачу. Это позволяет умножать на 3, 5 и 9 просто добавляя к умножаемому регистру его значение. Ну, разве это не сказка? Правда, у LEA есть один недочет – она может вызывать остановку AGI, в конечном счете "съедающую" весь выигрыш в быстродействии на нет.

Рассмотрим следующий пример:

main()

{

int a;

printf("%x %x %x\n",a * 16, a * 4 + 5, a * 13);

}

Листинг 216 Идентификация оператора "*"

Результат его компиляции компилятором Microsoft Visual C++ с настройками по умолчанию должен выглядеть так:

main proc near ; CODE XREF: start+AFp

var_a = dword ptr -4

push ebp

mov ebp, esp

; Открываем кадр стека

push ecx

; Резервируем место для локальной переменной var_a

mov eax, [ebp+var_a]

; Загружаем в EAX значение переменной var_a

imul eax, 0Dh

; Умножаем var_a

на 0xD, записывая результат в EAX

push eax

; Передаем функции printf произведение var_a * 0xD

mov ecx, [ebp+var_a]

; Загружаем в ECX значение var_a

lea edx, ds:5[ecx*4]

; Умножаем ECX на 4 и добавляем к полученному результату 5, записывая его в EDX

; И все это выполняется за один такт!

push edx

; Передаем функции printf результат var_a * 4 + 5

mov eax, [ebp+var_a]

; Загружаем в EAX значение переменной var_a

shl eax, 4

; Умножаем var_a на

16

push eax

; Передаем функции printf произведение var_a * 16

push offset aXXX ; "%x %x %x\n"

call _printf

add esp, 10h

; printf("%x %x %x\n", var_a * 16, var_a * 4 + 5, var_a * 0xD)

mov esp, ebp

pop ebp

; Закрываем кадр стека

retn

main endp

Листинг 217

За вычетом вызова функции printf и загрузки переменной var_a из памяти на все про все требуется лишь три

такта процессора. А что будет, если скомпилировать этот пример с ключиком "/Ox"? А будет вот что:

main proc near ; CODE XREF: start+AFp

push ecx

; Выделяем память для локальной переменной var_a

mov eax, [esp+var_a]

; Загружаем в EAX значение переменной var_a

lea ecx, [eax+eax*2]

; ECX = var_a * 2 + var_a = var_a * 3

lea edx, [eax+ecx*4]

; EDX = (var_a * 3)* 4 + var_a = var_a * 13!

; Вот так компилятор ухитрился умножить var_a на 13,

; причем всего за один (!) такт. Да, обе инструкции LEA

прекрасно спариваются

; на Pentium MMX и Pentium Pro!

lea ecx, ds:5[eax*4]

; ECX = EAX*4 + 5

push edx

push ecx

; Передаем

функции printf var_a * 13 и var_a * 4 +5

shl eax, 4

; Умножаем var_a на

16

push eax

push offset aXXX ; "%x %x %x\n"

call _printf

add esp, 14h

; printf("%x %x %x\n", var_a * 16, var_a * 4 + 5, var_a * 13)

retn

main endp

Листинг 218

Этот код, правда, все же не быстрее предыдущего, не оптимизированного, и укладывается в те же три такта, но в других случаях выигрыш может оказаться вполне ощутимым.

Другие компиляторы так же используют LEA для быстрого умножения чисел. Вот, к примеру, Borland поступает так:

_main proc near ; DATA XREF: DATA:00407044o

lea edx, [eax+eax*2]

; EDX = var_a*3

mov ecx, eax

; Загружаем в ECX неинициализированную регистровую переменную var_a

shl ecx, 2

; ECX = var_a * 4

push ebp

; Сохраняем EBP

add ecx, 5

; Добавляем к var_a

* 4 значение 5

; Borland

не использует LEA

для сложения. А жаль…

lea edx, [eax+edx*4]

; EDX = var_a + (var_a *3) *4 = var_a * 13

; А вот в этом Borland и MS единодушны :-)

mov ebp, esp

; Открываем кадр стека

; Да, да… вот так посреди функции и открываем…

; Выше, кстати, "потерянная" команда push EBP

push edx